AntiDDoS ochrana RioRey: statistiky provozu služby

Poslední aktualizace 21. 11. 2024

Úvod

Služba AntiDDoS ochrana chrání síťový provoz před DDoS útoky. V MasterDC nabízíme ochranu, která je postavena na víceúrovňové analýze provozu. Zákazníci využívající službu AntiDDoS ochrany si mohou zobrazit detailní informace o odfiltrovaných útocích v Zákaznické administraci.

O nástroji

V MasterDC používáme k ochraně proti DDoS útokům nástroj RioRey. Ten detekuje a mitiguje útoky na základě sofistikované sady algoritmů, která rozpoznává různé typy útoků.

Nástroj pracuje s 25 různými algoritmy, přičemž každý z algoritmů má své vlastní podskupiny k rozpoznání specifických útoků. Díky tomu je zajištěna ochrana sítě před širokým spektrem hrozeb. Dojde-li k identifikaci útoku v provozu, je tento provoz automaticky ihned přerušen a nedojde k jeho předání dále do sítě.

Statistiky provozu

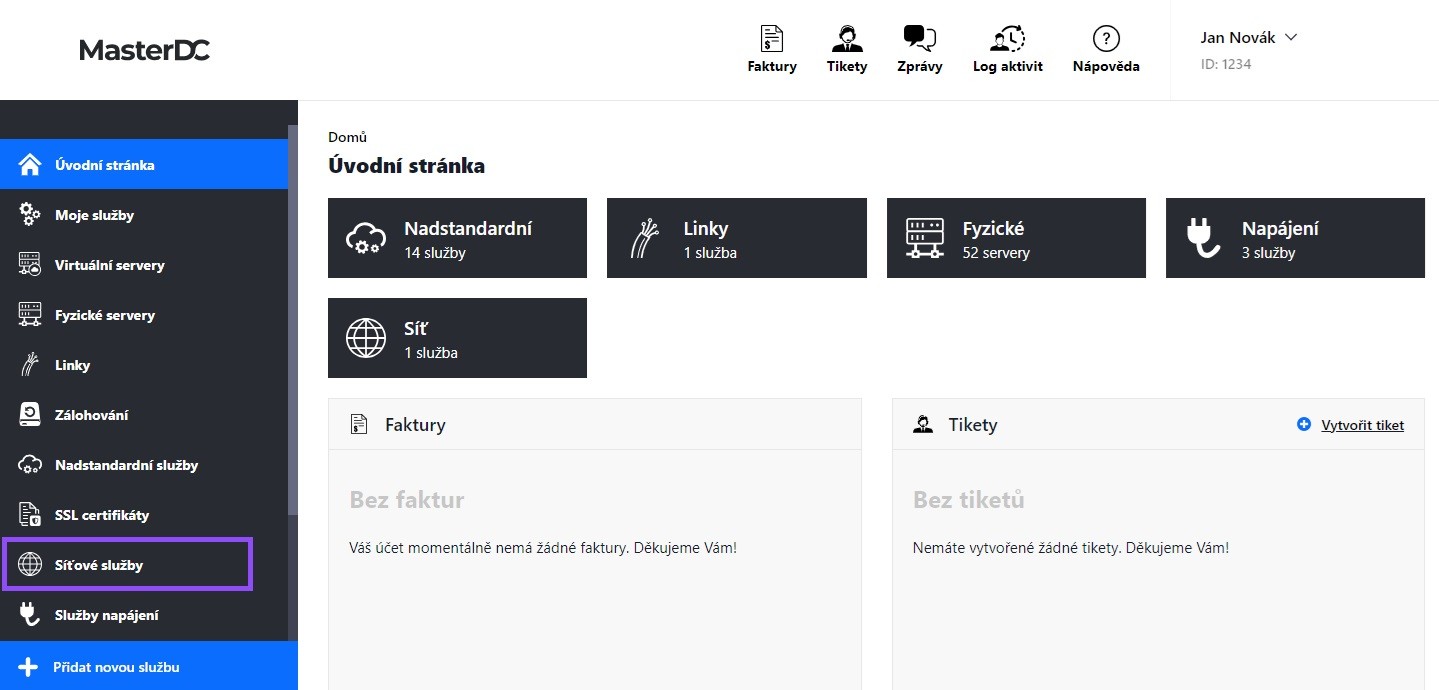

- Přihlaste se do svého účtu v Zákaznické administraci.

- V levém bočním menu zvolte položku Síťové služby.

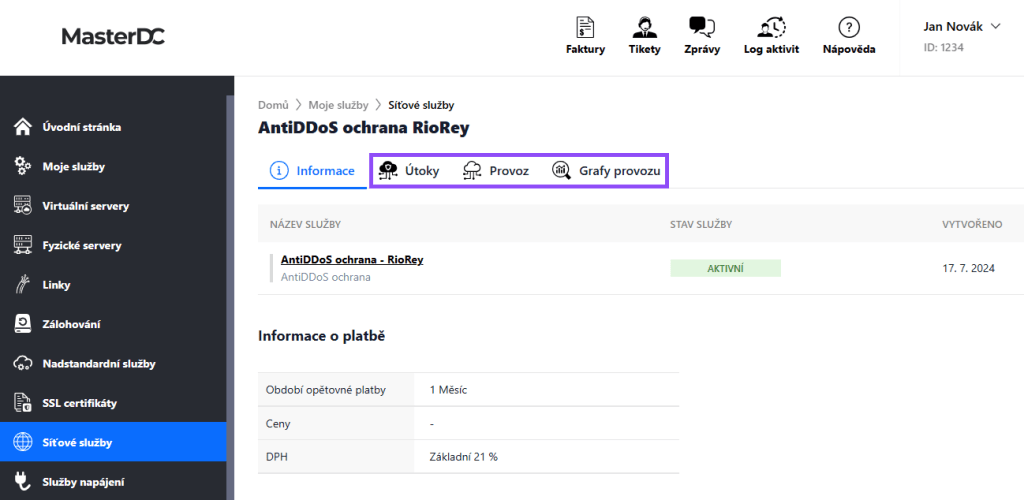

- Ze seznamu služeb vyberte AntiDDoS ochrana RioRey. Budete přesměrováni na detail služby – zde naleznete informace o službě a platbě.

- V záložkách Útoky, Provoz a Grafy provozu naleznete podrobnosti o filtrovaném provozu.

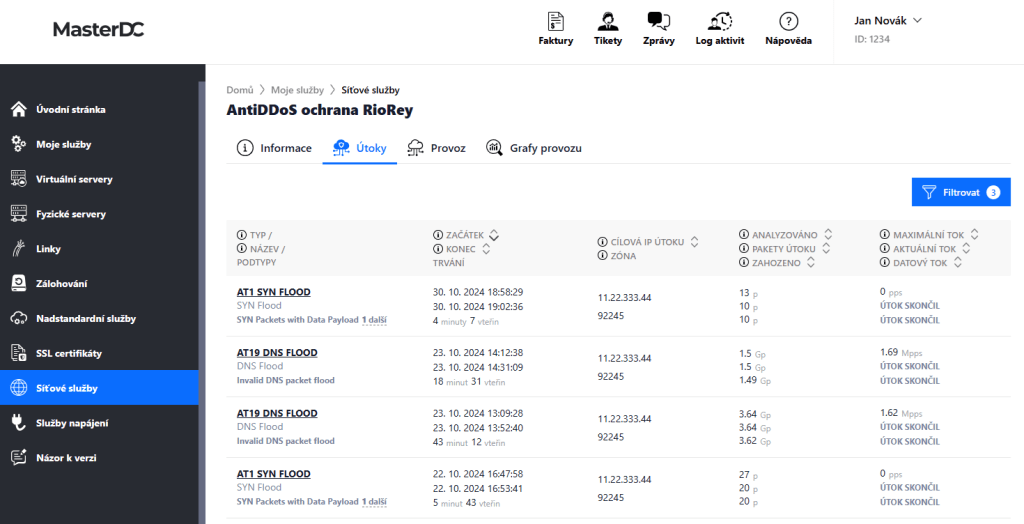

Útoky

V záložce Útoky naleznete seznam všech odfiltrovaných útoku, včetně veškerých podrobností o útoku.

Výpis ukončených i probíhajících útoků si můžete upravit pomocí filtru:

- Filtrovat od – vyberte datum a čas začátku období, které chcete ve výpisu zobrazit.

- Filtrovat do – vyberte datum a čas konce období, které chcete ve výpisu zobrazit.

- Zobrazit podlimitní útoky – checkbox zobrazí/skryje méně významné útoky.

Podrobnosti útoku

Výpis odfiltrovaných útoků zahrnuje:

- Typ (útoku) – číslo reprezentující typ útoku s popisem.

- Název (útoku) – popis útoku.

- Podtypy (útoku) – pole řetězců reprezentující podtypy detekovaného útoku.

- Začátek – čas zahájení útoku.

- Konec – čas ukončení útoku, pokud útok probíhá, bude reprezentován řetězcem „Infinity“.

- Trvání – celková délka útoku.

- Cílová IP útoku – IP adresa oběti útoku.

- Zóna – služba AntiDDoS a k ní přiřazené cílové IP, název odpovídá ID služby v systému MasterDC.

- Analyzováno (analyzované pakety) – počet paketů zpracovaných algoritmem od začátku útoku.

- Pakety útoku – počet paketů, které algoritmus označil jako útočné.

- Zahozeno (zahozené pakety) – počet paketů, které byly algoritmem zahozeny.

- Maximální tok (paketů) – maximální pozorovaná rychlost paketů při útoku v průběhu celého útoku.

- Aktuální tok (paketů) – aktuální počet paketů za sekundu při útoku.

- Datový tok (aktuální) – aktuální počet bitů za sekundu při útoku.

Po kliknutí na konkrétní útok se zobrazí Podrobnosti útoku, kde jsou navíc:

- ID oběti – unikátní ID oběti, odpovídá ID používanému pro zdroj oběti.

- Analyzovaný přenos – počet bitů zpracovaných algoritmem od začátku útoku.

- Data útoku – počet bitů, které algoritmus označil jako útočné.

- Zahozená data – počet bitů, které algoritmus zahodil.

- Maximální datový tok – maximální pozorovaná rychlost paketů při útoku v průběhu celého útoku.

Provoz

V záložce Provoz naleznete záznamy provozu ve třicetivteřinových intervalech včetně veškerých porobností, konkrétně:

- Čas provozu – časový údaj o provozních datech.

- Analyzované pakety – Počet paketů, které byly vyřazeny kvůli algoritmickému vzorkování. Tyto pakety jsou odděleny od „Zahozených paketů“, což jsou výhradně pakety vyřazené na základě rozhodnutí algoritmů v režimu filtrace.

- Vstupní pakety – Počet přijatých paketů, které byly určeny pro tuto zónu.

- Výstupní pakety – Počet přeposlaných paketů, které byly určeny pro tuto zónu.

- Monitorované pakety – Počet paketů, které byly detekovány jako útoky díky algoritmům v monitorovacím režimu.

- Pakety útoku – Počet paketů identifikovaných jako součást útoků. Toto číslo zahrnuje jak pakety, které byly vyřazeny kvůli útokům, tak pakety, které byly přeposlány algoritmy v monitorovacím režimu.

- Bezpečné pakety – Počet čistých (neútočných) přijatých paketů určených pro tuto zónu.

- Zahozené pakety – Počet paketů, které byly vyřazeny na základě rozhodnutí algoritmů v režimu filtrace.

- Vstupní data – Počet přijatých bitů určených pro tuto zónu.

- Výstupní data – Počet přeposlaných bitů, které byly určeny pro tuto zónu.

- Monitorovaná data – Počet bitů, které byly detekovány jako útoky díky algoritmům v monitorovacím režimu.

- Data útoku – Počet bitů, které byly detekovány jako útoky. Toto číslo zahrnuje jak bity, které byly vyřazeny kvůli útokům, tak bity, které byly přeposlány algoritmy v monitorovacím režimu.

- Bezpečná data – Počet čistých (neútočných) přijatých bitů, které byly určeny pro tuto zónu.

- Zahozená data – počet bitů, které byly vyřazeny na základě rozhodnutí algoritmů v režimu filtrace.

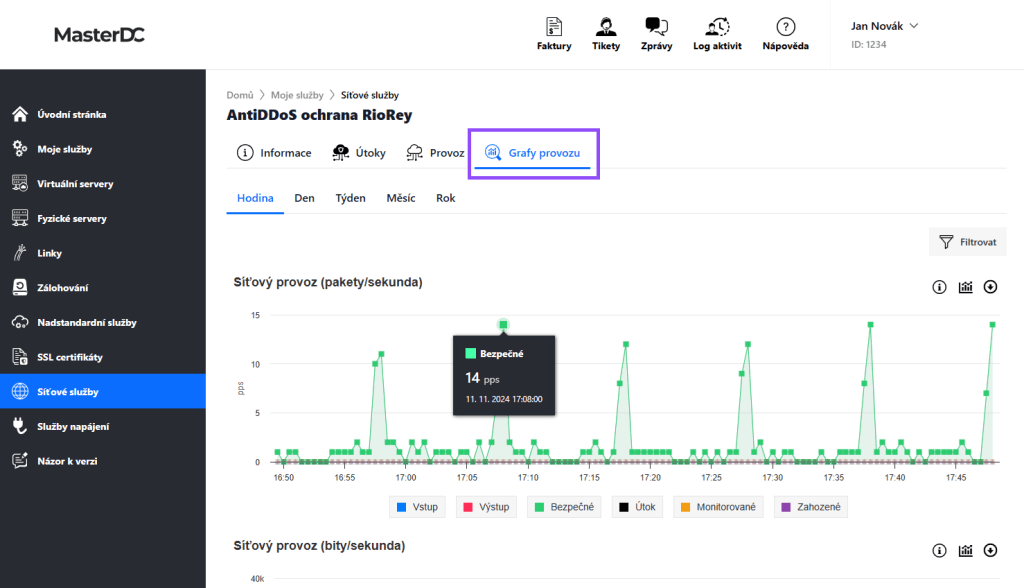

Grafy provozu

V poslední záložce Grafy provozu naleznete přehledné grafické zobrazení síťového provozu – počet paketů za sekundu, bitů za sekundu a bitů na paket. V každém z grafů lze libovolně zobrazit nebo skrýt jednotlivé typy dat a zvolit požadované období (hodina, den, týden, měsíc či rok). Graf si můžete stáhnout ve formátu PNG, JPEG, PDF nebo SVG.

Typy útoků

Nástroj RioRey rozlišuje celkem 25 typů DDoS útoků. Podrobnou taxonomii naleznete na oficiálním webu nástroje. Níže uvádíme popis všech 25 typů, jak je rozlišuje právě společnost RioRey.

Útoky na bázi TCP

- SYN Flood – Klienti generují SYN paket (64 bajtů) k požadavku na relaci od hostitelského serveru. Během vytváření TCP třícestného handshaku host sleduje a přiděluje každou relaci klienta, dokud není uzavřena. Při SYN flood útoku přijímá napadený server podvržené SYN požadavky s vysokou rychlostí paketů, které obsahují falešné zdrojové IP adresy. SYN flood zahlcuje server vyčerpáním systémových zdrojů (connection table memory) používaných k ukládání a zpracování příchozích paketů, což vede ke zhoršení výkonu nebo úplnému vypnutí serveru. Dobře navržený SYN flood často obchází filtrační techniky hloubkové inspekce paketů. K ochraně proti velkým SYN flood útokům může být použita ochrana SYN-Cookie, ta však vyžaduje podporu všech serverů.

- SYN-ACK Flood – Hostitelské servery generují SYN-ACK pakety v reakci na příchozí SYN požadavky od klientů. Během SYN-ACK floodu napadený server přijímá podvržené SYN-ACK pakety s vysokou rychlostí. Tento útok vyčerpává zdroje serveru (paměť, CPU atd.) potřebné ke zpracování této anomálie v provozu, což vede ke zhoršení výkonu nebo úplnému vypnutí serveru.

- ACK a PUSH ACK Flood – Po navázání TCP-SYN relace mezi hostem a klientem jsou k obousměrné komunikaci používány ACK nebo PUSH ACK pakety, dokud není relace uzavřena. Při ACK flood útoku přijímá oběť podvržené ACK pakety s vysokou rychlostí, které nepatří žádné relaci v seznamu připojení serveru. ACK flood vyčerpává zdroje serveru (paměť, CPU atd.) potřebné k porovnání těchto příchozích paketů, což vede ke zhoršení výkonu nebo úplnému vypnutí serveru.

- Fragmentované ACK – Jedná se o variantu ACK a PUSH ACK floodu. Tento útok používá pakety o velikosti 1500 bajtů k vyčerpání velkého množství šířky pásma při generování relativně mírné rychlosti paketů. Protože směrovače neprovádějí znovu sestavení fragmentovaných paketů na úrovni IP, procházejí tyto pakety obvykle směrovači, ACL, firewally a IDS/IPS bez překážek. Obsah paketu bývá náhodný a irelevantní. Cílem útočníka je vyčerpat veškerou šířku pásma sítě oběti. Fragmentovaný ACK útok ovlivní výkon všech serverů v síti oběti.

- RST nebo FIN Flood – Pro uzavření TCP-SYN relace mezi klientem a hostitelem je nezbytné, aby mezi servery došlo k výměně RST nebo FIN paketů a mohl proběhnout třícestný nebo čtyřcestný handshake. Při RST nebo FIN floodu přijímá napadený server podvržené RST nebo FIN pakety s vysokou rychlostí, přičemž tyto pakety nepatří žádné relaci v databázích serveru. RST nebo FIN flood vyčerpává zdroje serveru (paměť, CPU atd.) potřebné k porovnání těchto příchozích paketů, což vede ke zhoršení výkonu nebo úplnému vypnutí serveru.

- Synonymní IP – Oběť přijímá podvržené TCP-SYN pakety s vysokou rychlostí, které obsahují informace oběti jak ve zdrojové IP, tak v cílové IP. Tento útok vyčerpává zdroje serveru (paměť, CPU atd.) při výpočtu této anomálie, což vede ke zhoršení výkonu nebo úplnému vypnutí serveru. Obsah zdrojové a cílové IP je navzdory identickým údajům irelevantní. Jediným cílem útočníka je vyčerpat systémové zdroje oběti.

- Falešná relace (Fake Session) – Tento útok generuje podvržený SYN, několik ACK a poté jeden nebo více FIN/RST paketů. Tyto pakety se dohromady jeví jako platná TCP relace z jednoho směru. Většina sítí implementuje asymetrické směrování, kdy příchozí a odchozí pakety procházejí odlišnými linkami, aby se optimalizovaly náklady a výkon. Moderní ochranné nástroje monitorují pouze jednosměrný provoz a nezávisí na návratovém provozu ze serveru. Tento útok simuluje kompletní TCP komunikaci a je navržen tak, aby oklamal nové ochranné nástroje, které sledují pouze příchozí provoz. Existují dvě varianty tohoto útoku: první generuje několik podvržených SYN paketů, poté několik ACK a následně jeden nebo více FIN/RST paketů. Druhá varianta přeskočí počáteční SYN a začne generovat několik ACK, následovaných jedním nebo více FIN/RST pakety. Nízká rychlost TCP-SYN činí tento útok obtížněji detekovatelným než běžný SYN flood, přičemž dosahuje stejného výsledku: vyčerpání systémových zdrojů oběti.

- Útok na relaci (Session Attack) – Vytvoří se platná TCP-SYN relace mezi botem a obětí. Jakmile je relace navázána, útočník oddálí odeslání ACK paketu, aby udržel relaci otevřenou, dokud nevyprší časový limit relace. Prázdná relace vyčerpává zdroje serveru oběti (paměť, CPU atd.) při výpočtu této anomálie, což vede ke zhoršení výkonu nebo úplnému vypnutí serveru. Útoky na relaci nejsou podvržené: zdrojová IP je skutečná veřejná IP útočícího botu a rozsah zdrojových IP je roven počtu botů použitých při útoku.

- Útok zneužití aplikace (Misused Application Attack) – Útočník nepoužívá boty k vyčerpání systémových zdrojů serveru oběti. Místo toho přesměruje platné klienty patřící k aplikaci s vysokým provozem (např. peer-to-peer služby) na server oběti. Cílový server je následně přetížen provozem z počítačů, které se s ním snaží navázat legitimní spojení. Jakmile se provoz přesměruje na server oběti, odpojí se útočník ze sítě a stává se nedohledatelným. Počet připojení, která server oběti obdrží, vyčerpává jeho systémové zdroje, což opět vede ke zhoršení výkonu nebo úplnému vypnutí serveru.

Útoky na bázi TCP-HTTP

- Fragmentace HTTP – Při tomto útoku bot (nepodvržený) naváže platné HTTP připojení s webovým serverem. Bot fragmentuje legitimní HTTP pakety na malé části a odesílá každý fragment tak pomalu, jak to časový limit serveru umožňuje. HTTP připojení se díky tomu udrží dlouhou dobu, aniž by došlo k upozornění na nestandardní chování. U Apache a dalších webových serverů bez dobře nastavených časových limitů se může doba HTTP relace výrazně prodloužit. Otevřením více prodloužených relací na každého bota se může útočníkům podařit zastavit webovou službu i s nižšími počty botů.

- Excessive VERB – Útočný bot generuje velké množství platných http požadavků na cílový webový server. HTTP požadavek je obvykle typu get na běžnou webovou stránku nebo obrázek (typicky velký soubor). Každý bot může generovat velké množství platných požadavků (obvykle více než 10 požadavků za sekundu), takže útočníkům stačí k úspěšnosti útoku i relativně malé množství botů. Útoky typu VERB nejsou zfalšované, zdrojová IP je skutečná veřejná IP adresa útočného bota a rozsah zdrojových IP odpovídá počtu botů použitých v útoku. VERB útoky mají nejčastěji podobu GET požadavků, používají se ale i POST nebo jiné HTTP akce k dosažení stejného účinku na cílový server. Nadměrné používání VERB útoků nezpůsobuje významné zvýšení šířky pásma v síti, ale může vyčerpat zdroje serveru a způsobit jeho nedostupnost.

- Nadměrné použití VERB v jedné relaci (Excessive VERB Single Session) – Tento útok využívá funkci HTTP1.1, která umožňuje více požadavků v rámci jedné HTTP akce. Útočník tak může omezit rychlost relací během HTTP útoku a obejít ochranné systémy, které rychlost relací limitují. Útok nadměrného použití VERB v jedné relaci a útok excessive VERB mají na cílový webový server stejný dopad.

- Vícenásobné použití VERB v jednom požadavku (Multiple VERB Single Request) – jedná se o další variantu nadměrného použití VERB. Útočný bot vytváří více HTTP požadavků; nezasílá je však jeden po druhém, ale vytváří jediný paket obsahující několik požadavků. Tento typ útoku představuje dokonalejší formu excessive VERB – útočník může udržovat vysoké zatížení cílového serveru při nízké rychlosti zasílání útočných paketů. Nízká rychlost činí útočníka téměř neviditelným pro detekci anomálií na síti (netflow). Pokud útočník pečlivě zvolí HTTP VERB, mohou tyto útoky obejít i techniky hloubkové inspekce paketů.

- Rekurzivní GET – Rovněž zdokonalení VERB útoku, kdy útočník shromažďuje několik stránek nebo obrázků a generuje GET požadavky, které je procházejí. Tuto metodu lze kombinovat s jakoukoli variantou VERB útoku, proto je těžké útok identifikovat. Všechny požadavky totiž působí legitimně.

- Náhodný rekurzivní GET – Modifikovaná verze rekurzivního GET útoku, navržená speciálně pro fóra nebo zpravodajské weby, kde jsou jednotlivé stránky číslovány v chronologické posloupnosti. Útočné GET příkazy vkládají náhodné číslo v rámci platného rozsahu stránek, čímž se každý GET příkaz liší od předchozího.

- Chybná aplikace – Útočníci využívající DDoS útoky zneužívají webové stránky se špatným designem nebo nesprávnou integrací s databázemi. Pomocí SQL-injections útočníci generují požadavky, které zablokují databázové dotazy. Útoky jsou vysoce specifické a efektivní, protože spotřebovávají zdroje serveru (paměť, CPU atd.)

Útoky na bázi UDP

- UDP flood – Při tomto útoku přijímá cílový server podvržené UDP pakety s velmi vysokou rychlostí a z širokého rozsahu zdrojových IP adres. Server se následně zahltí tímto velkým počtem příchozích UDP paketů. Útoky spotřebovává síťové zdroje a šířku pásma; výsledkem je výpadek sítě. Protože UDP software nevyužívá pro komunikaci handshaky, jsou útoky extrémně účinné a obtížně detekovatelné. UDP flood útoky mohou síť zahltit využitím paketů s náhodnými nebo pevně nastavenými zdrojovými IP adresami. Mohou být navíc navrženy tak, aby cílily na konkrétní server využitím informace o cílovém portu nebo IP adrese oběti v paketu.

- Fragmentace UDP – Jedná se o variantu UDP flood. Útočník zde používá velké pakety (1500 bajtů), aby spotřeboval více šířky páska při menším počtu paketů. Fragmentované pakety jsou povržené, a proto je nemožné je sestavit. Při pokusech o sestavení pak cílový server spotřebovává velké množství CPU zdrojů, což často vyústí v přetížení procesů nebo restart celého systému. Tento útok je rovněž obtížné rozpoznat, neboť se podobá legitimnímu provozu.

- DNS flood – Typ UDP flood, který je specifický pro aplikace. Během útoku přijímá cílový DNS server platné, ale podvržené, DNS požadavky s vysokou rychlostí paketů a z široké škály zdrojových IP adres. Server nedokáže rozlišit, který paket je legitimní, proto odpovídá na všechny požadavky až do svého zahlcení. Během útoku se spotřebovávají síťové zdroje a šířka pásma, což vede k výpadku sítě.

- VoIP flood – další varianta UDP flood, která je specifická pro aplikace. Cílový VoIP server při útoku přijímá podvržené VoIP pakety s velmi vysokou rychlostí a z širokého rozsahu IP adres. Rozlišování legitimních a podvržených paketů spotřebovává značné množství zdrojů. Může dojít k zahlcení sítě pakety s náhodnými nebo pevně nastavenými zdrojovými IP adresami. Zvláště VoIP útoky s pevně nastavenou zdrojovou IP adresou je obtížné identifikovat, protože se podobá legitimnímu provozu.

- Media Data Flood – Vedle VoIP mohou mít UDP flood útoku podobu jakýchkoli mediálních dat. Během útoku pak cílový server přijímá zfalšované pakety mediálních dat s velmi vysokou rychlostí paketů a z širokého rozsahu zdrojových IP adres. K zahlcení serveru pak dojde prostřednictvím velkého množství příchozích paketů mediálních dat, což spotřebovává CPU zdroje, síťové zdroje a šířku páska a vyústí ve výpadek sítě. Podobně jako VoIP flood, mohou útoky na bázi mediálních dat zahltit síť pakety obsahujícími náhodné nebo pevně nastavené IP adresy, což je opět činí obtížně rozpoznatelné od legitimního provozu.

- Non-spooged UDP flood – Při útoku přijímá cílový server nepodvržené UDP pakety s velmi vysokou rychlostí, které jej zahlcují. Útok spotřebovává síťové zdroje a šířku pásma, což může vést k výpadku sítě. U tohoto typu UDP flood je zdrojová IP skutečnou veřejnou IP adresou útočného bota a rozsah zdrojových IP odpovídá počtu botů použitých v útoku. Také tento útok je obtížné rozpoznat od legitimního provozu.

Útoky na bázi ICMP

- ICMP flood – Během útoku je server zahlcen velkým množstvím podvržených ICMP paketů z širokého rozsahu zdrojových IP adres. Při útoku se spotřebovávají síťové zdroje a šířka pásma, dokud nedojde k výpadku sítě. U ICMP softwaru se ke komunikaci nepoužívá plný handshake, proto je ICMP útoky složité identifkovat. Také tyto útoky mohou využívat náhodné nebo pevně nastavené zdrojové IP adresy a v paketech využít informace o cílovém portu a IP adrese oběti pro zacílení na konkrétní servery.

- Fragmentace ICMP – cílový server při útoku přijímá podvržené, fragmentované ICMP pakety o velikosti 1500 bajtů ve vysoké rychlosti. Při neúspěšných pokusech o opětovné sestavení paketů se spotřebovává šířka pásma i CPU zdroje, což může vyústit v přetížení a restart cílových serverů.

- Ping flood – Jedná se o typ ICMP flood útoku specifického pro aplikace. Během útoku přijímá cílový server ping požadavky (ICMP echo request) s vysokou rychlostí paketů a z širokého rozsahu zdrojových IP adres. Dochází k zahlcování velkým množstvím příchozích ping paketů, spotřebě síťových zdrojů a šířky pásma, a to až do výpadku sítě. Zfalšovaná IP adresa může být náhodná nebo nastavená jako adresa oběti. Vzhledem k tomu, že ping požadavky jsou obvykle velmi dobře formulované a pochází z velkého počtu zdrojových IP adres, nelze útok snadno idenfitikovat ani pomocí hloubkové inspekce paketů nebo technik pro detekci anomálií.

E-mailové reporty

Služba AntiDDoS ochrany zasílá e-mailové reporty o konkrétním útoku. Tento report se vygeneruje vždy, když útok překročí limity nastavené na straně MasterDC. Reporty jsou zasílány z adresy ddos-report@master.cz. V tabulce níže naleznete popis jednotlivých položek, které se v e-mailovém reportu objevují.

DDoS Attack Summary – základní informace o útoku

| Název položky | Popis |

| Group | Zákaznické ID, např. 1234 |

| Zone | Název zóny v rámci MasterDC sítě |

| Reported at | Datum a čas vygenerování reportu |

| Note | Hodnoty útoku, které překročily nastavené limity a byly důvodem pro vygenerování reportu, jsou v reportu vždy označeny tučně. |

Victim – informace o oběti

| Název položky | Popis |

| ID | Unikátní ID pro konkrétní útok. |

| IP Address | Cílová IP adresa. |

| Attack Type | Začíná označením např. „AT8“ a názvem útoku (popisy typů útoku viz sekce Typy útoků v tomto návodu). |

| Filter mode | Mód filtrování útoku, existují celkem 3: Auto – algoritmus pracuje podle aktuální nastavení a pokud detekuje útok, automaticky ho zablokuje. Monitor – algoritmus pracuje podle aktuálního nastavení, probíhající útok zpozoruje a zaznamená, ale provoz neblokuje. Off – algoritmus je v tomto režimu deaktivován a neprovádí analýzu provozu. Pokud jsou všechny algoritmy nastaveny na „off“, tedy vypnuto, je veškerý provoz automaticky přeposílán dále. |

| Start time | Datum a čas zahájení útoku. |

| Duration | Celková doba trvání útoku. |

| Attack packets | Počet útočných paketů. |

| Attack Bits | Počet bitů útoku. |

| Dropped Packets | Počet zahozených paketů. |

| Dropped Bits | Počet zahozených bitů. |

| Avg. Attack Rate pps | Průměrná rychlost útoku uvedená v počtech paketů za sekundu. |

| Avg. Attack Rate bps | Průměrná rychlost útoku uvedená v počtech bitů za sekundu. |

| Peak Attack Rate pps | Nejvyšší dosažená rychlost útoku uvedená v počtech paketů za sekundu. |

| Peak Attack Rate bps | Nejvyšší dosažená rychlost útoku uvedená v počtech bitů za sekundu. |

Attack Subtype – informace o podtypu útoku

| Název položky | Popis |

| Attack Type | Hlavní typ útoku (jeden z Typů útoku uvedených v tomto návodu). |

| Attack Subtype | Číselné označení podtypu útoku. |

| Description | Popis podtypu útoku, typicky zahrnuje informace o velikosti a rychlosti datových relací. |

Attackers in Filter List – informace o útočnících

| Název položky | Popis |

| Attacker IP Address | Zdrojové IP adresy útočníků. |